CentOS extra beveiligen

Laatste update: 07 Sep 2020

Indien u gebruik maakt van een CentOS VPS om bijvoorbeeld uw websites en of e-mail omgeving te hosten, dan is het aan te raden de VPS zo veel mogelijk te beveiligen.

In dit artikel worden een aantal handige tips getoond welke u zou kunnen toepassen om uw VPS beter te beveiligen.

Uiteraard is het aan te raden niet alles zomaar door te voeren, gebruik de genoemde suggesties als tips en kijk welke in uw situatie het handigst zijn om toe te passen.

*Argeweb kan niet verantwoordelijk zijn omtrent de genoemde tips/wijzigingen en de eventuele problemen welke deze wijzigingen kunnen veroorzaken in uw situatie. Het is dus zeker aan te raden eerst een back-up aan te maken voordat u wijzigingen uitvoert.*

- Wachtwoord protectie.

Uiteraard begint het bij de basis, op het moment dat u een simpel wachtwoord gebruikt, dan is uw systeem niet veilig tegen brute force attacks.

Bij dergelijke attacks proberen derden partijen in te loggen op uw systeem als root/admin door veel inlogpogingen te versturen naar uw VPS.

Deze inlogpogingen bevat een lijst met wachtwoorden en gaat deze af totdat het juist wachtwoord is gevonden.

Bij het gebruik van een sterk wachtwoord denk dan aan de volgende tips.

Hoe meer tekens hoe beter. Als voorbeeld 4 tekens is heel weinig, met een attack kan een dergelijk wachtwoord relatief snel worden achterhaalt.

Neem dergelijke resultaten mee bij het kiezen van een veilig en sterk wachtwoord.

Denk aan het gebruik van een combinatie tussen hoofdletters en kleine letters, gebruik ook waar mogelijk een combinatie van karakters ( speciale tekens, cijfers en letters ).

- Root login uitschakelen.

Het is mogelijk om root login uit te schakelen voor de VPS, dit is handig omdat root altijd een aanwezige gebruiker is en dus het eerste is wat een hacker zal proberen.

SSH settings worden in het CentOS systeem bewaard in het volgende bestand.

/etc/ssh/sshd_config

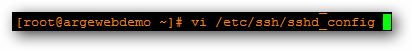

U kunt het bestand openen in uw gewenste text editor, voor dit voorbeeld is gebruik gemaakt van VI.

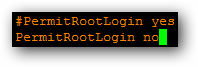

De optie welke aangepast dient te worden is als volgt.

PermitRootLogin

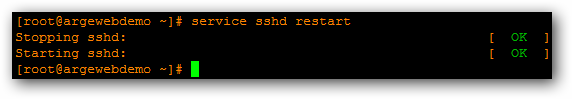

Vervolgens hoeft u alleen de SSH deamon te herstarten om de wijziging actief te maken.

service sshd restart

U kunt nu alleen middels SSH verbinden met extra aangemaakte gebruikers.

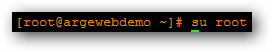

Mocht u vervolgens root willen worden op het systeem voor het uitvoeren van bepaalde zaken, dan kunt u met uw eigen gebruikers verbinden met SSH en het volgende commando gebruiken om root te worden.

su root

*Let op, wijzig dit niet als u geen extra gebruikers beschikbaar heeft op de server, u kunt dan namelijk niet meer verbinden naar de VPS.*

Mocht u veel gebruikers beschikbaar hebben op de VPS, dan is het wellicht ook aan te raden om aan te geven welke gebruikers middels SSH mogen verbinden.

Geeft u dit niet aan, dan kunnen alle gebruikers standaard verbinden naar de VPS.

Om dit aan te geven opent u het sshd_config bestand met uw gewenste text editor, u voegt de volgende tekst toe onder aan het bestand.

AllowUsers gebruiker1 gebruiker2 gebruiker 3

Bijvoorbeeld

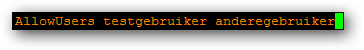

AllowUsers testgebruiker anderegebruiker

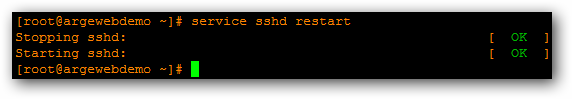

Om de wijziging actief te maken dient de ssh deamon te worden herstart.

service sshd restart

- SSH Protocol

Het SSH protocol kent momenteel twee versies, protocol 1 en protocol 2.

Protocol 1 is het oudere SSH protocol en is onderhand minder verstandig om te gebruiken omtrent de veiligheid van de verbinding.

Het is om deze reden ook aan te raden Protocol 1 uit te schakelen indien deze nog aan staat voor uw VPS.

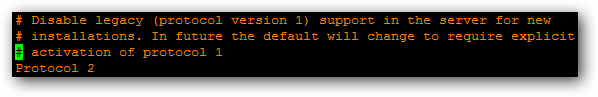

U opent u het sshd_config bestand met uw gewenste text editor en zoekt het volgende stuk tekst op.

Mocht Protocol 1 genoemd worden, dan kunt u deze verwijderen zodat de optie hetzelfde eruit ziet als hierboven weergegeven.

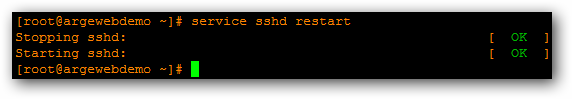

Zoals de eerdere wijzigingen zal dit pas actief worden nadat de ssh deamon is herstart.

service sshd restart

Het SSH protocol gebruikt standaard poort 22, omdat dit een standaard gegeven is kan ook dit gewijzigd worden om het verbinden naar uw server te controleren en veiliger te maken.

U opent u het sshd_config bestand met uw gewenste text editor en zoekt het volgende stuk tekst op.

#Port 22

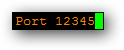

U kunt de optie actief maken door het '#' teken te verwijderen en vervolgens zelf een portnummer te kiezen. Zie ook het voorbeeld in de volgende afbeelding.

Voordat u deze wijziging actief maakt dient u eerst in uw firewall op te geven dat de door u gekozen nieuwe SSH port geaccepteerd moet worden.

Indien u dit niet uitvoert, dan kunt u niet meer middels SSH verbinden naar uw VPS.

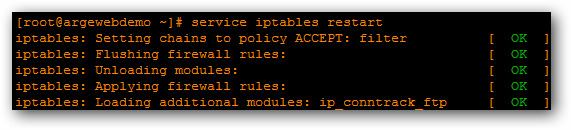

Een voorbeeld hoe u kunt aangeven dat de nieuwe port geaccepteerd moet worden is middels iptables.

iptables -A INPUT -p tcp --dport 12345 -j ACCEPT

Om de firewall aanpassing actief te maken dient iptables te worden herstart.

service iptables restart

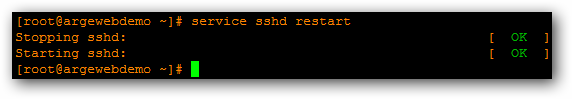

Nadat u in de firewall heeft opgegeven dat de nieuwe gekozen SSH port geaccepteerd dient te worden, dan kunt u de ssh deamon herstarten om de eerdere port wijziging actief te maken.

service sshd restart

Indien u graag uw VPS zo veilig mogelijk wilt maken, dan kunt u ook bijvoorbeeld fail2ban installeren op uw VPS.

Een .nl domein registreren? Eerste jaar slechts 3,99

Categorieën

Woordenlijst

De woordenlijst is een alfabetisch gerangschikte lijst met technische termen die in de artikelen voorkomen.